Inhoud

- Wat is hacking met grijze hoed?

- Introductie van de ethische hacker

- Hoe gebeurt hacken?

- Hoe hackers hacken: topstrategieën

- Phishing aanval

- SQL injectie

- Zero-day exploit

- Brute aanval

- DOS-aanval

- Jouw taak als ethische hacker

- Hoe aan de slag te gaan als een ethische hacker

Als je aan hackers denkt, denk je vaak aan mensen in hoodies die gevoelige gegevens van grote bedrijven proberen te verzamelen - ethisch hacken klinkt als een oxymoron.

De waarheid is dat veel mensen die hacken, dit om volkomen eerlijke redenen doen. Er zijn genoeg goede redenen om te leren hacken. Deze kunnen worden onderverdeeld in neutrale "grijze hoed" -redenen en productieve "witte hoed" -redenen.

Wat is hacking met grijze hoed?

Ten eerste is er de liefde voor sleutelen: kijken hoe dingen werken en zichzelf machtigen. Dezelfde impuls die een kind ertoe brengt om een horloge uit elkaar te halen en het te reverse-engineeren, kan u motiveren om te zien of u even effectief de beveiliging van X-programma of Y kunt omzeilen.

Het is geruststellend te weten dat je jezelf online kunt verdedigen

Hopelijk hoef je nooit een e-mailaccount te hacken, maar je te kennen kon indien nodig (je zus is gekidnapt!) is desalniettemin aantrekkelijk. Het lijkt een beetje op vechtsporten. De meesten van ons hopen nooit echt te hoeven vechten, maar het is geruststellend te weten dat je jezelf kunt verdedigen.

Hacken kan echt een nuttig middel voor zelfverdediging zijn. Door een inleiding tot ethisch hacken te lezen, kunt u meer te weten komen over de bedreigingen voor uw privacy en veiligheid op internet. Door dit te doen, kunt u zichzelf beschermen tegen mogelijke aanvallen voordat ze zich voordoen en slimmere beslissingen nemen. Met het aanbreken van het internet der dingen zullen steeds meer van ons leven 'online' zijn. Het leren van de basisprincipes van gegevensbeveiliging kan binnenkort een kwestie van zelfbehoud worden.

Introductie van de ethische hacker

Ethisch hacken is ook zeer winstgevend. Als je beveiligingssystemen voor de kost wilt omzeilen, zijn er daarvoor veel zeer winstgevende carrièrepaden. U kunt werken als analist voor informatiebeveiliging, een pentester, een algemene IT-professional, of u kunt uw vaardigheden online verkopen via cursussen en e-boeken. Hoewel veel taken worden uitgehold door automatisering en digitalisering, zal de vraag naar beveiligingsspecialisten alleen maar toenemen.

Ethisch hacken is zeer winstgevend

Iemand die op een van deze gebieden werkt, is meestal wat we bedoelen met de term 'ethische hacker'. Laten we verder kijken.

Hoe gebeurt hacken?

Op een fundamenteel niveau testen ethische hackers de beveiliging van systemen. Elke keer dat u een systeem gebruikt op een manier die niet de bedoeling is, doet u een 'hack'. Normaal gesproken betekent dit dat u de 'inputs' van een systeem moet beoordelen.

Inputs kunnen van alles zijn, van de formulieren op een website tot poorten op een netwerk. Deze zijn nodig om te communiceren met bepaalde services, maar ze vormen doelen voor hackers.

Soms betekent dat buiten de doos denken. Laat een USB-stick rondslingeren en vaak sluit iemand die hem vindt deze aan. Dit kan de eigenaar van die USB-stick enorme controle over het getroffen systeem geven. Er zijn veel ingangen die je meestal niet als een bedreiging beschouwt, maar een slimme hacker kan een manier vinden om ze te exploiteren.

Meer invoer betekent een groter "aanvalsoppervlak" of meer mogelijkheden voor aanvallers. Dit is een reden waarom het voortdurend toevoegen van nieuwe functies (bekend als feature bloat) niet altijd een goed idee is voor ontwikkelaars. Een beveiligingsanalist probeert vaak dat aanvalsoppervlak te verminderen door onnodige invoer te verwijderen.

Hoe hackers hacken: topstrategieën

Om een effectieve ethische hacker te zijn, moet je weten waar je het tegen op hebt. Als een ethische hacker of 'pentester' is het jouw taak om dit soort aanvallen op clients uit te proberen, zodat je hen vervolgens de mogelijkheid kunt bieden om de zwakke punten te dichten.

het is jouw taak om dit soort aanvallen op clients uit te voeren

Dit zijn slechts enkele van de manieren waarop een hacker probeert in te breken in een netwerk:

Phishing aanval

Een phishing-aanval is een vorm van 'social engineering', waarbij een hacker zich richt op de gebruiker (de 'wetware') in plaats van rechtstreeks op het netwerk. Ze doen dit door te proberen de gebruiker ertoe te brengen hun gegevens gewillig over te dragen, misschien door zich voor te doen als een IT-reparateur, of door een e-mail te sturen van een merk waarmee ze omgaan en vertrouwen (dit wordt spoofing genoemd). Ze kunnen zelfs een nepwebsite maken met formulieren die gegevens verzamelen.

Hoe dan ook, de aanvaller moet deze gegevens dan gewoon gebruiken om in te loggen op een account en ze hebben toegang tot het netwerk.

Spear phishing is phishing dat zich richt op een specifiek individu binnen een organisatie. Walvisvangst betekent het aanvallen van de grootste kahuna's: topmanagers en managers. Phishing vereist in de meeste gevallen vaak geen computervaardigheden. Soms heeft een hacker alleen een e-mailadres nodig.

SQL injectie

Deze komt waarschijnlijk iets dichter in de buurt van wat je je voorstelt wanneer je hackers voorstelt. Structured Query Language (SQL) is een chique manier om een reeks opdrachten te beschrijven die u kunt gebruiken om in een database opgeslagen gegevens te manipuleren. Wanneer u een formulier op een website indient om een nieuw gebruikerswachtwoord te maken, wordt hiermee normaal gesproken een vermelding gemaakt in een tabel met die gegevens.

Soms accepteert het formulier ook onbedoeld opdrachten, waardoor een hacker gegevens illegaal kan ophalen of manipuleren.

Het zou een enorme hoeveelheid tijd kosten voor een hacker of een pentester om deze mogelijkheden handmatig te zoeken op een grote website of web-app, waar tools zoals Hajiv binnenkomen. Dit zal automatisch zoeken naar kwetsbaarheden om te exploiteren, wat uiterst nuttig is voor beveiligingsspecialisten, maar ook voor mensen met slechte bedoelingen.

Zero-day exploit

Een zero-day exploit werkt door te zoeken naar zwakke punten in de codering of beveiligingsprotocollen van een software voordat de ontwikkelaar de mogelijkheid heeft om deze te repareren. Dit kan gericht zijn op het richten van de software van een bedrijf, of het kan gericht zijn op het richten van software die het gebruikt. In een beroemde aanval slaagden hackers erin om toegang te krijgen tot de beveiligingscamera's op het kantoor van een bedrijf zonder zero-exploits. Van daaruit konden ze alles opnemen wat hen interesseerde.

Een hacker kan malware maken die is ontworpen om deze beveiligingslek te misbruiken en die vervolgens heimelijk op de machine van het doelwit installeert. Dit is een vorm van hacken die profiteert van het weten hoe te coderen.

Brute aanval

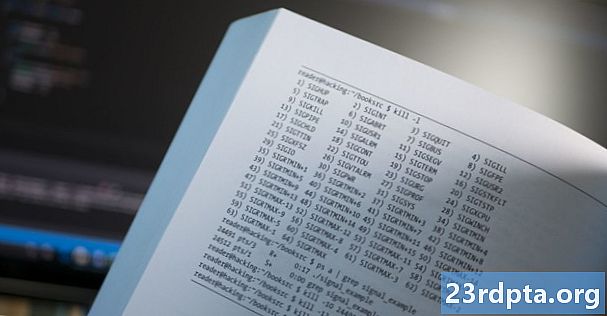

Een brute force-aanval is een methode om een combinatie van wachtwoord en gebruikersnaam te kraken. Dit werkt door elke mogelijke combinatie een voor een te doorlopen totdat het het winnende paar raakt - net zoals een inbreker combinaties op een kluis kan doorlopen. Deze methode omvat meestal het gebruik van software die het proces namens hen kan verwerken.

DOS-aanval

Een Denial of Service-aanval (DOS) is bedoeld om een bepaalde server een bepaalde tijd uit te schakelen, wat betekent dat deze niet langer in staat is zijn gebruikelijke services te leveren. Vandaar de naam!

DOS-aanvallen worden uitgevoerd door te pingen of anderszins verkeer naar een server te sturen, zo vaak dat het wordt overweldigd door verkeer. Dit vereist mogelijk honderdduizenden verzoeken of zelfs miljoenen.

De grootste DOS-aanvallen worden 'verdeeld' over meerdere computers (gezamenlijk bekend als een botnet), die zijn overgenomen door hackers die malware gebruiken. Dit maakt hen DDOS-aanvallen.

Jouw taak als ethische hacker

Dit is slechts een kleine selectie van de verschillende methoden en strategieën die hackers vaak gebruiken om toegang te krijgen tot netwerken. Een deel van de aantrekkingskracht van ethisch hacken voor velen is creatief denken en zoeken naar potentiële zwakke punten in beveiliging die anderen zouden missen.

Als ethische hacker is het jouw taak om kwetsbaarheden te scannen, identificeren en vervolgens aan te vallen om de veiligheid van een bedrijf te testen. Zodra u dergelijke gaten heeft gevonden, verstrekt u een rapport met corrigerende maatregelen.

Als u bijvoorbeeld een succesvolle phishing-aanval zou uitvoeren, zou u training voor personeel kunnen aanbevelen die beter in staat is frauduleuze programma's te identificeren. Als u zero-day malware op computers in het netwerk hebt, kunt u het bedrijf adviseren om betere firewalls en antivirussoftware te installeren. Je zou kunnen voorstellen dat het bedrijf zijn software bijwerkt of helemaal stopt met het gebruik van bepaalde tools. Als u kwetsbaarheden in de eigen software van het bedrijf vindt, kunt u dit aan het dev-team melden.

Hoe aan de slag te gaan als een ethische hacker

Als dat interessant voor je klinkt, zijn er tal van online cursussen die ethisch hacken leren. Hier is er een genaamd The Ethical Hacker Bootcamp Bundle.

Je moet ook eens kijken op onze post over het worden van een informatiebeveiligingsanalist die je de beste certificeringen, de beste plaatsen om werk te vinden zal tonen, en meer.